米国の国家安全保障局(NSA)、サイバーセキュリティ・インフラセキュリティ局(CISA)、FBIが2022年6月8日(火)に発表した合同サイバーセキュリティアドバイザリー(勧告)は、PRC(中華人民共和国)が雇用するハッカーが、既知の脆弱性(CVEs)を悪用して、米国を含む世界中の公共・民間組織を狙い、 侵入済みのインフラによる幅広いネットワークを確立してきたことを概説しています。

この勧告は、「中華人民共和国が支援するサイバーアクターがネットワークプロバイダやデバイスを悪用」と題され、NSA、CISA、FBIの過去の報告を基に、「連邦政府、州、地方、部族、領土(SLTT)、防衛産業基地(DIB)を含む重要インフラ(CI)、民間部門の組織に、注目すべき傾向や持続する戦術、技術、手順(TTPs)を伝えること」とされています。

報告書は次の3つのパートに分かれています:

- PRC国家支援型サイバーアクターが悪用する共通の脆弱性

- 通信事業者やネットワークサービスプロバイダをターゲットに、オープンソースやカスタムツールをどのように使用したか。

- 推奨される緩和策

本記事はCybellum社執筆のブログ記事を日本語訳したものです。

https://cybellum.com/ja/blog/us-agencies-issue-cybersecurity-advisory-network-providers-and-devices-compromised-by-pcr-state-sponsored-hackers-2/

万が一内容に相違がある場合は原文が優先されます。

CONTENTS

ハッカーは何年も前から一般的な脆弱性を悪用してきた

このアドバイザリーには、PRCが大手通信会社やネットワークサービスプロバイダを標的とし、主にパッチが適用されていないネットワーク機器の既知の脆弱性を悪用することで侵入した事例が詳しく掲載されています。

また、ハッカーがどのように脆弱性を利用し、パッチが適用されていないネットワーク機器を危険にさらすかについても説明しています。小規模オフィス/ホームオフィス(SOHO)ルーターやネットワーク接続ストレージ(NAS)デバイスなどのネットワークデバイスは、コマンド&コントロール(C2)トラフィックをルーティングする追加アクセスポイントとして機能し、他のエンティティにネットワーク侵入を行うための中間点として動作します。

報告書には、”ここ数年、ネットワーク機器の一連の高度な脆弱性が、サイバーアクターに脆弱なインフラ機器を定期的に悪用してアクセスする能力を提供した。”とあります。

報告書は、2020年に始まった広範なキャンペーン(パッチが適用されていないネットワークデバイスのCVEを迅速に悪用すること)をマッピングしています。「この手法では、被害者組織がシステムをアップデートする前に行動する限り、マルウェアを特定することなく、仮想プライベートネットワーク(VPN)サービスや公衆向けアプリケーションに対する一般に公開されているエクスプロイトコードを使用して、被害者のアカウントにアクセスすることができます。」

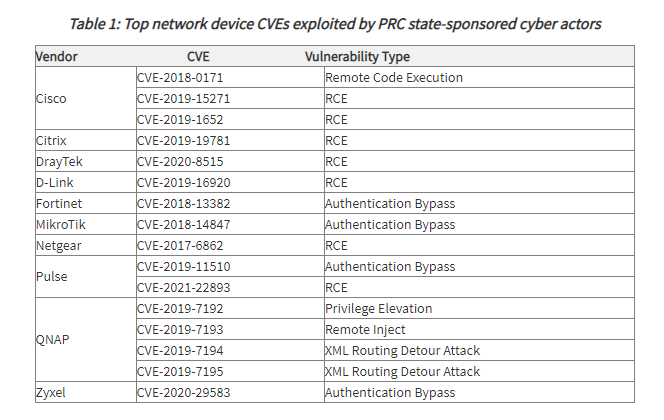

アドバイザリーでは、NSA、CISA、FBIが、2020年以降、PRC国家支援型サイバーアクターによって最も頻繁に悪用されていると考えているネットワークデバイスCVEのリストが提供されました。

脅威の主体は、検知をかわすために絶えずその手法を変化させる。

NSA、CISA、FBIは、ハッカーが防御を回避するために絶えず戦術を更新していることを確認しています。

ハッカーは、ネットワーク防御者のアカウントや行動を監視し、検知されないように作戦を変更します。

ハッカーは、進行中のキャンペーンに関連する情報が公開されると、直ちにインフラやツールセットを変更します。また、脅威アクターは、カスタマイズしたツールセットと一般に公開されているツールを組み合わせることが多く、特にネットワーク環境にネイティブなツールを使用することで、ネットワークの通常の活動に紛れ込ませて活動を隠蔽していることが機関によって判明しています。

アドバイザリーでは、インターネットに接続するサービスやエンドポイントデバイスのソフトウェアパッチを定期的に適用し、維持することに苦労しているサイバー防衛者が、脆弱なデバイスを見落としがちであることを指摘しています。

ターゲット 電気通信事業者、ネットワークサービスプロバイダ

脅威アクターは、事前調査や脆弱性スキャンの活動にオープンソースツールを活用することが多いです。彼らは、オープンソースのルーター専用ソフトウェアフレームワークRouterSploitとRouterScanを使用して、メーカー、モデル、およびそれらの既知の脆弱性を特定しています。これらのツールは、Cisco、Fortinet、MikroTikなど、業界の主要プロバイダが製造したSOHOやその他のルーターを悪用することができます。

ハッカーは、電気通信事業者やネットワークサービスプロバイダに足がかりを得ると、認証・認可・会計のセキュリティをメンテナンスするために重要なシステムといった、重要なユーザーとインフラを特定します。重要なRADIUS(Remote Authentication Dial-In User Service)サーバーを特定すると、脅威アクターは基盤となるSQLデータベースにアクセスするための認証情報を取得し、SQLコマンドを使用してユーザーおよび管理アカウントの平文認証情報およびハッシュ化されたパスワードの両方を吐き出します。

ハッカーは、この認証情報をカスタム自動化スクリプトで使用し、Secure Shell(SSH)経由でルーターの認証を突破。ルーターコマンドを実行し、出力を保存します。このスクリプトは、CiscoとJuniperのルーターをターゲットにしており、各ルーターの現在の設定を含む、実行されたコマンドの出力を保存していました。これらの設定は、ハッカーのインフラに流出していました。

このアドバイザリーにおける予測では、サイバー攻撃者はおそらく、多くのルーターとスイッチを備えた中規模から大規模の被害者ネットワークの攻略をさらに自動化するために追加のスクリプトを使用し、ネットワーク内のトラフィックをうまく操作するために必要な大量のルーター設定を収集したものとされています。

その後、ハッカーはネットワークに戻り、認証してルーターコマンドを実行し、トラフィックを静かにルーティング、キャプチャ、ネットワークから行為者の管理するインフラに流出させました。

サイバーセキュリティアドバイザリーに関する推奨事項

米国機関の共同勧告は、組織が本勧告に記載された脆弱性を以下の方法で軽減するよう緊急に呼びかけることで終了しています。

- ・利用可能なパッチをシステムに適用する

- ・耐用年数の過ぎたインフラを交換すること

- ・一元化されたパッチマネジメントプログラムの実装

このアドバイザリーには、CVEとそのパッチの詳細な説明が含まれており、組織が緊急の緩和勧告を実施するのに役立ちます。

製品およびデバイスのセキュリティのための重要なポイント

米国のセキュリティ機関が発表したこの新しいアドバイザリーは、悪意のあるプレーヤーがいかに古い脆弱なソフトウェアコンポーネントを狙って組織への足がかりを作ろうとしているかを改めて浮き彫りにしています。これは、製品およびデバイスメーカーがサイバーセキュリティプロセスをアップグレードし、セキュリティリスクについて継続的に監視することを思い出させるものです。

サイバーセキュリティに関する広範な研究によると、あるCVEが一度でも悪用に成功されてしまうと、アクターは引き続きその脆弱なコンポーネントを標的とし、新たなCVEも同様の道をたどることが分かっています。つまり、私たちのコネクテッド・デバイスを構成するコンポーネントを1回だけ、あるいは定期的に監視するだけでは不十分なのです。

悪意を持ったプレーヤーがネットワークへの侵入経路を見つけられないようにするために、製品およびデバイスのセキュリティチームは、コンポーネントを継続的に監視し、システム内のバージョンに新しいCVEが発見された場合にはできるだけ早く修正する必要があります。

さいごに

製品やデバイスのセキュリティチームがソフトウェアを継続的に監視して脆弱性を検出して修復するうえで、サイベラムの製品セキュリティプラットフォームがどのように役立てるかについては、弊社までお問い合わせください。

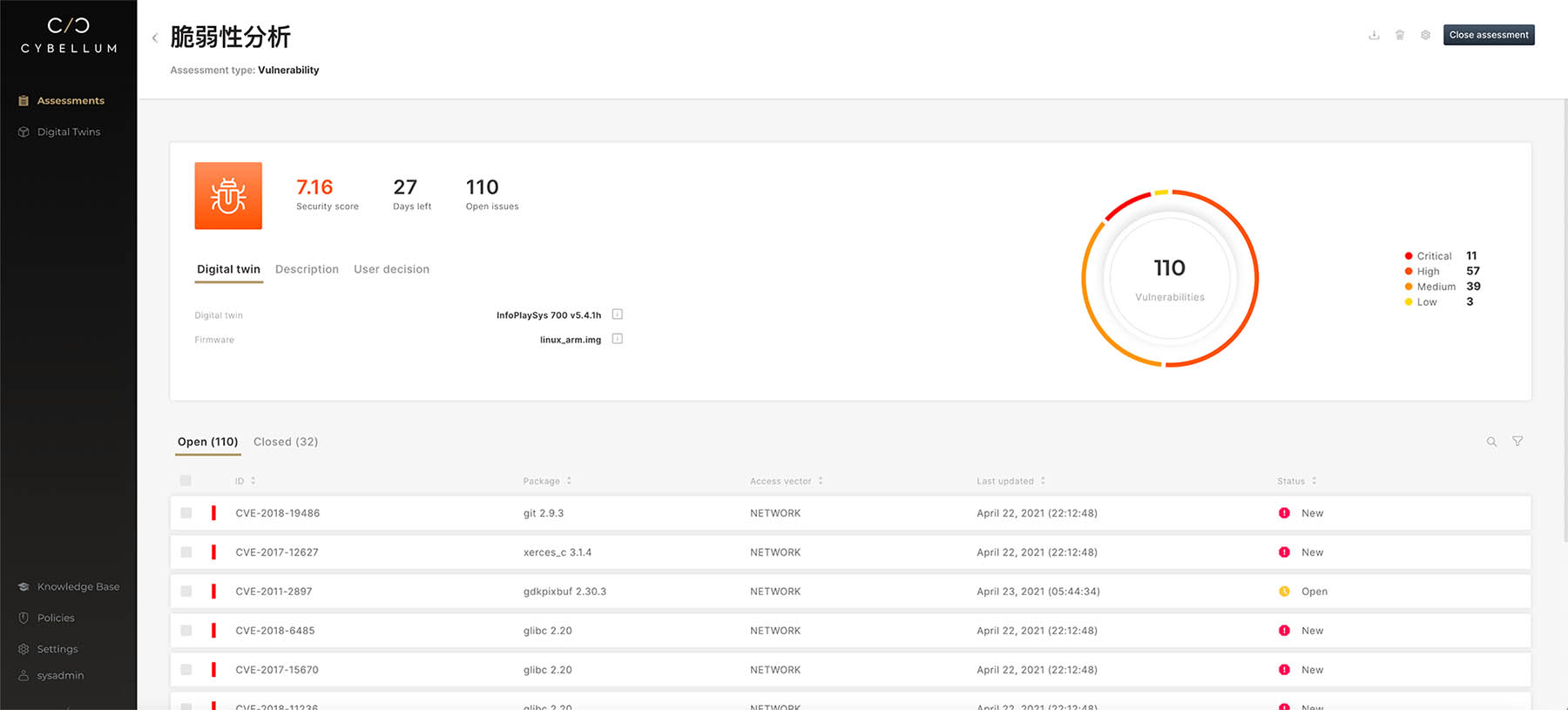

脆弱性管理ソリューション Cybellum